Hekerji z botnetom napadajo naprave IoT

Raziskovalci kibernetske varnosti so odkrili nov botnet, ki zlorablja internetno povezane pametne naprave za izvajanje kibernetskih napadov, večinoma napadov tipa DDoS (Distributed Denial of Service) ter nezakonitega rudarjenja kriptovalut.

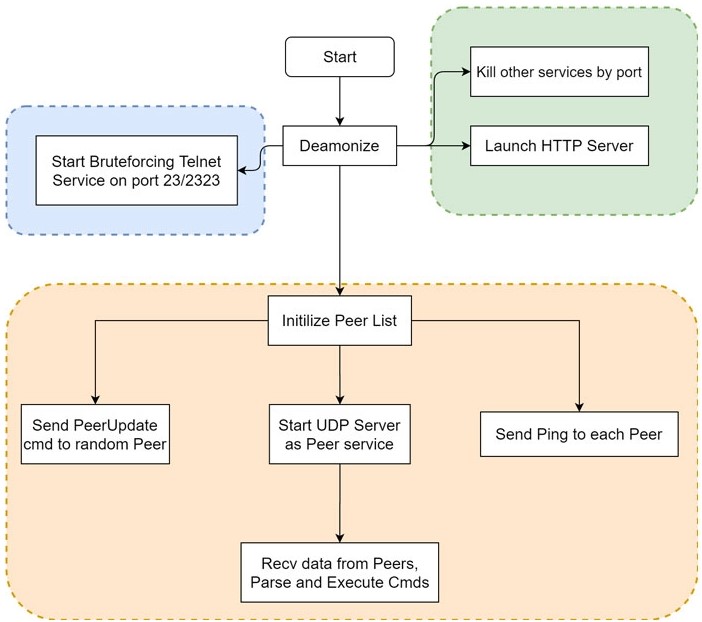

Odkrila ga je varnostna ekipa podjetja Qihoo 360 Netlab. HEH botnet je napisan v jeziku Go in deluje z lastnim protokolom peer-to-peer (P2P). Širi se s silovitim napadom na storitve tipa Telnet na TCP vrata 23/2323 in lahko zažene poljubni ukaz v lupini.

Raziskovalci so ugotovili, da doslej odkriti vzorci HEH botnetov podpirajo najrazličnejše CPU arhitekture, vključno z x86 (32/64), ARM (32/64), MIPS (MIPS32 / MIPS-III) in PowerPC (PPC).

Kljub temu, da je omenjeni botnet v zgodnji fazi razvoja, ima tri funkcionalne module:

- modul za razširjanje,

- lokalni servisni modul http,

- modul P2P

Kako poteka napad?

Vsebina HEH botneta sprva prenese in izvrši zlonamerno skripto z imenom “wpqnbw.txt”, nato s skripto prenese programe za različne CPU arhitekture s spletne strani (»pomf.cat«), preden konča s številnimi procesi, ki temeljijo na njihovih številkah mrežnih vrat.

Druga faza se začne s HEH vzorcem, ta zažene strežnik HTTP, ki prikazuje univerzalno deklaracijo o človekovih pravicah v osmih različnih jezikih. Nato inicializira P2P modul, ki spremlja okužene sosede in omogoča napadalcu izvajanje poljubnih ukazov lupine, vključno s sposobnostjo za brisanje vseh podatkov iz ogrožene naprave s sprožitvijo ukaza za samodejno uničenje.

Drugi ukazi omogočajo ponovni zagon bota, posodobitev seznama vrstnikov in izhod iz trenutnega bota, čeprav avtorji botneta še ne izvajajo ‘Attack’ ukaza.

»Potem ko bot zažene modul P2P, bo vzporedno izvedel »brute-force« proti Telnet storitvi za dvoja TCP vrata, in sicer 23 in 2323 ter nato dokončal lastno širjenje,« so povedali raziskovalci.

Drugače povedano, če je Telnet odprt na TCP vratih 23 ali 2323, se izvede poskus ‘brute-force’ z uporabo slovarja gesel, sestavljenega iz 171 uporabniških imen in 504 gesel. Ob uspešnem vdoru se novookužena žrtev doda v botnet in tako razširi botnet omrežje.

»Delovni mehanizem tega botneta še ni dokončan. Nekatere pomembne funkcije, kot je napadalni modul, še niso implementirane,« so zaključili raziskovalci.

»Ta nova in razvijajoča se P2P struktura, podpora za več različnih CPU arhitektur, vgrajena funkcija samouničenja, vse to botnet potencialno ogroža.«

Kako se ubraniti?

Predlagam, da se na IoT napravah zapre odprta Telnet vrata TCP 23 in 2323, za dostop uporablja SSHv2 protokol ter omeji možnost dostopa od kjerkoli z internet omrežja.

Redno posodabljanje vaših operacijskih sistemov in infrastrukture z najnovejšimi popravki ter izvedba neodvisnega varnostnega pregleda vašega informacijskega sistema pa bo zagotovila, da ste na varni strani.

Kibernetsko varnost lahko okrepite tudi z uporabo sistemov za napredno detekcijo prometa, anomalij in groženj z vgrajenimi mehanizmi umetne inteligence, ki avtomatizirata zamudne varnostne operativne naloge in odpravljata slepe točke v omrežju.

Priporočam uporabo beleženja vseh dogodkov iz vaših naprav (strežniki, računalniki, omrežna oprema) v centralnem sistemu SIEM ter ustrezno nastavljeno obveščanje o kritičnih in sumljivih dogodkih. S tem boste hitro zaznali nenavadne dogodke v vaši informacijski infrastrukturi.

Kontaktirajte nas in z veseljem se z vami pogovorimo o izzivih, s katerimi se soočate, in predlagamo ustrezne ukrepe za večjo informacijsko varnost.

Članek je povzet po spletni strani https://thehackernews.com/.

Prispevek je pripravil Janez Peršin.