Kako lahko PAM zagotavlja varen privilegiran dostop iz BYOD naprav?

Dejstvo je, da je razvoj tehnologij in naprav na področju informacijsko-komunikacijskih tehnologij zelo hiter in raznolik. Posledično se tudi omrežja znotraj organizacij hitro širijo in postajajo čedalje bolj raznolika. Tako hitremu trendu organizacije težko sledijo. Če k temu dodamo še željo uporabnikov po uporabi lastnih naprav in težnje organizacij k zniževanju stroškov ter povečanju produktivnosti, je BYOD (prinesi svojo napravo) neizogiben oz. nujen.

Da je BYOD zelo praktičen je jasno, vprašanje je, kako je z varnostjo informacijskega sistema organizacije pri takem načinu dela. Dostop do občutljivih podatkov iz osebnih naprav zaposlenih že v teoriji ustvarja pomisleke glede varnosti, kar se kasneje v praksi lahko pokaže kot prava nočna mora za sistemske administratorje. Če uporabo BYOD združimo še s privilegiranim uporabnikom, je grožnja z odtujitvijo občutljivih podatkov velika.

Izzivi uvajanja BYOD v praksi

Izzive naslavljajo namenske rešitve. Ali lahko vsaj del izzivov naslovimo še s katero izmed drugih varnostnih rešitev? Če imate sistem PAM, je odgovor pritrdilen.

Rešitev PAM je v osnovi namenjena nadzoru in upravljanju dostopov privilegiranih uporabnikov do informacijskih sistemov organizacij. Ker gre za privilegirane uporabnike, govorimo o dostopu do podatkov z najvišjim nivojem pravic, kar hkrati predstavlja tudi največje varnostno tveganje. Iz tega razloga se takšnim uporabnikom dostop dodeljuje po načelu najmanjšega privilegija (ang. Principle of Least Privilege), kar v praksi pomeni, da se uporabniku dodeli zgolj in samo toliko privilegiranih pravic/dostopov, kot jih potrebuje za nemoteno opravljanje svojega dela. S takšnim načinom uporabe rešitve PAM zmanjšamo potencialno nevarnost tudi v primeru morebitne ogroženosti naprave ali poverilnic BYOD uporabnika. Le-ti iz svoje naprave nimajo več direktnega dostopa do ciljnih naprav (npr. preko RDP, SSH, HTTPS, TELNET povezav) ampak so preusmerjeni preko PAM rešitve, ki predstavlja vmesni člen (proxy) med uporabnikom in ciljno napravo.

Povezovanje uporabnikov na ciljne naprave/sisteme s PAM rešitvijo:

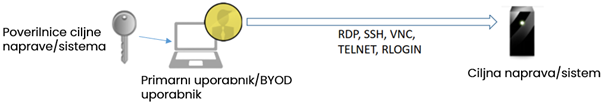

Povezovanje uporabnikov na ciljne naprave/sisteme brez PAM rešitve:

PAM sistem z nadzorom in samodejno prekinitvijo sej poskrbi, da privilegirani uporabniki, tako BYOD kot tudi ostali privilegirani uporabniki, ne izvajajo nepooblaščenih dejanj na ciljnih sistemih.

Hkrati sistemskim administratorjem na eni točki omogoča:

- ukinitev dostopa uporabnikom,

- spremljanje uporabnikov v realnem času in prekinitev dostopa v primeru nepooblaščenih dejanj,

- centraliziran nadzor nad vsemi privilegiranimi uporabniki (tudi BYOD),

- nespremenljivo revizijsko sled, ki beleži vse akcije znotraj privilegiranih sej.

PAM BYOD privilegiranim uporabnikom ponuja:

- Eno vstopno točko za dostop do vseh upravičenih virov.

- En uporabniški račun za dostop do vseh upravičenih virov.

Zmanjšajte tveganja BYOD s PAM

Z vidika PAM sistema so BYOD privilegirani uporabniki enakovredni vsem ostalim privilegiranim uporabnikom. Sam princip delovanja PAM rešitve namreč zagotavlja nadzorovan dostop do sistemskih virov po načelu najmanjšega privilegija kar organizacijam omogoča okrepitev informacijske varnosti, hkrati pa predstavlja močno orodje pri zagotavljanju skladnosti z regulativami, kot so GDPR, ISO 27001, NIS, SWIFT, HIPAA, PCI-DSS.

[VIDEO] Primer iz prakse: Splošna bolnišnica Celje

Se tudi vi soočate z izzivom zagotavljanja varnosti BYOD uporabnikov? Na pravem mestu ste. Za nasvet povprašajte za mnenje strokovnjake za objektiven pogled in najoptimalnejšo rešitev. Pišite mi in dogovorili se bomo za srečanje.

Prispevek je pripravil Matevž Kuhelj.