Odkrita resna ranljivost v industrijskem protokolu Profinet

Pred kratkim je bila v industrijskem komunikacijskem protokolu Profinet odkrita resna varnostna grožnja, kar omogoča napad z zavrnitvijo storitve (DoS-Denial of Service). Izpostavljene so naprave proizvajalcev Siemens, Moxa in verjetno tudi drugih.

Ranljivost so lani odkrili raziskovalci podjetja Otorio. Ugotovili so, da lahko napadalec s pošiljanjem veljavnih paketov Profinet z lahkoto naprave postavi v stanje DoS, kar v nekaterih primerih zahteva mehanski ponovni zagon za obnovitev.

Številne naprave so zelo ranljive

Po mnenju raziskovalcev je ranljivost tako enostavno izkoristiti, da lahko napad po nesreči sproži tudi zaposleni, ki napačno nastavi omrežje, in tako povzroči resne motnje v obratovanju oz. delovanju operativnih procesih.

Raziskovalci podjetja so potrdili, da ranljivost vpliva na naprave Siemens in Moxa, ki uporabljajo Profinet, vendar verjamejo, da so enako ranljive tudi naprave drugih proizvajalcev. Več deset tisoč napravam lahko tako grozi napad, obenem pa opozarjajo, da je izkoriščanje ranljivosti ‘skoraj nemogoče zaznati’.

Komentar varnostnega inženirja Younesa Dragonija iz Nozomi Networks

»Ranljivost je dokaj nevarna in vpliva na dobro znani protokol Profinet-IO, še posebno v situacijah, ko se v vmesnik DCE-RPC pošlje več veljavnih diagnostičnih zahtev (odkriti paketi).

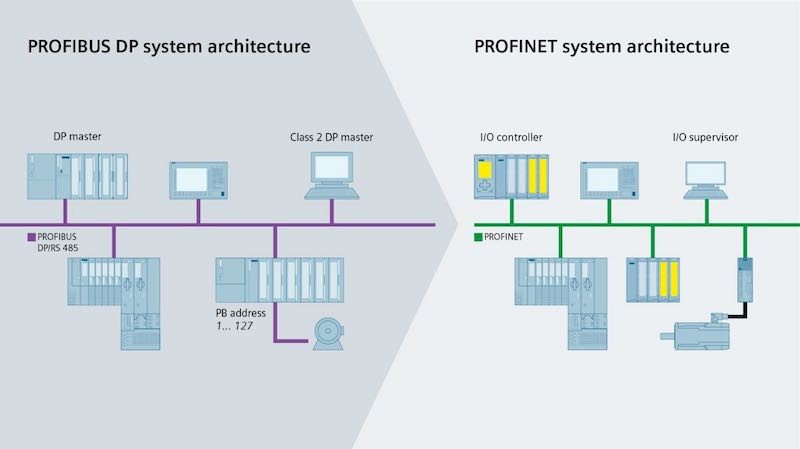

Protokol se v glavnem uporablja za definiranje celotne komunikacijske izmenjave (spremenljivke) med IO-krmilniki (krmilne naprave PLC-ji, DCS idr.) in IO-napravami (terenske naprave kot so senzorji, aktuatorji itd.) Kot tudi za diagnostične namene in nastavitev parametrov.

Kot lahko razumemo je protokol ključnega pomena za varno delovanje celotnega procesa in obratovanje po pričakovanjih, zato lahko vsaka nepričakovana sprememba vrednosti spremenljivk privede do takojšnje zaustavitve sistema (in sproži varnostni sistem), kar lahko vodi v najhujše scenarije oz. posledice.

Glede na to, da je še več proizvajalcev kot sta Moxa in Siemens, ki se zanašajo na ta standardni protokol, lahko domnevamo, da je obseg prizadetih naprav še veliko širši.

Poleg takojšnje posodobitve prizadetih naprav Siemens predlaga, da podjetja v celoti onemogočijo protokol Profinet, vendar to ni vedno mogoče. V kolikor to storijo, morajo okrepiti spremljanje svojega omrežja, da preprečijo morebitne napade ali napake.«

Kako zaznati in se obraniti pred novo taktiko napada?

Siemens, ki ranljivost beleži pod CVE-2019-13946, je popravek strojne programske opreme za ranljive naprave (SIMATIC PCS 7, SIMATIC WinCC in SIMATIC NET PC) izdal februarja, Moxa pa je popravek za prizadete serije Ethernet stikal EDS-G508E, EDS-512E in EDS-516E izdala že v novembru.

CISA je sedaj objavila dodatne informacije o ranljivih napravah in ukrepe za zaščito z namenom zmanjšanja tveganj:

- zmanjšajte izpostavljenost naprav/nadzornih sistemov v omrežje in poskrbite, da niso dostopni z interneta,

- postavite jih za požarne zidove in jih izolirajte od poslovnega omrežja ter

- v primeru potrebe po oddaljenem dostopu, uporabite varne metode, kot je npr. varen oddaljen dostop za industrijska okolja.

Kibernetsko varnost v industrijskih okoljih lahko okrepite z uporabo sistemov za napredno detekcijo prometa z zaznavanjem anomalij in groženj z vgrajenimi mehanizmi umetne inteligence, ki avtomatizirata zamudne varnostne operativne naloge in odpravljata slepe točke v omrežju.

Priporočam, da natančno spremljate vse dogodke v centralnem sistemu SIEM. S tem boste hitro zaznali nenavadne dogodke v vaši informacijski infrastrukturi in imeli možnost hitrega ukrepanja.

Prispevek je pripravil Janez Peršin.