Kritična napaka v Linux APT orodju

Odkrita je bila kritična ranljivost v Linux APT orodju, ki hekerjem omogoča oddaljen dostop do naprav.

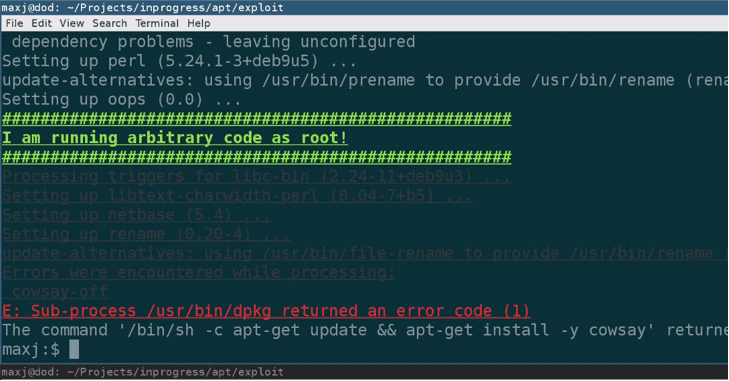

Podrobnosti o novi kritični ranljivosti Linux APT je odkril varnostni raziskovalec Max Justicz pri izvajanju oddaljene kode v orodju APT-GET. Orodje lahko izkoristi oddaljeni napadalec, da ogrozi Linux okolja. Ranljivost tudi dokazuje, da se tovrstni napadi lahko zlahka ublažijo, če sistem prenosa programske opreme za varno komunikacijo uporablja protokol HTTPS.

Ranljivost (CVE-2019-3462) se nahaja v upravitelju paketov APT, široko uporabnem programskem orodju, ki olajša namestitev, posodobitev in odstranjevanje programske opreme na Debian, Ubuntu in drugih Linux distribucijah.

Preusmeritve v Linux APT orodju

Glede na zapis v blogu, ki ga je objavil Justicz, orodje APT ne odpravlja ustreznega preverjanja parametrov med HTTP preusmeritvami na zrcalne strežnike, kar napadalcem omogoča, da izvedejo t. i. »man-in-the-middle« napad in vstavijo zlonamerno vsebino ter tako preoblikujejo spremenjen sistem paketov.

Na Twitterju se je med nekaterimi strokovnjaki za kibernetsko varnost vnela razprava, da se se lahko zanesemo le na verifikacijo paketov, ki temeljijo na podpisu, samo zato, ker to stori tudi APT na Linux-u, ne pa tudi na posodobitve preko HTTPS protokola.

Preusmeritve APT HTTP pomagajo operacijskim sistemom Linux, da samodejno najdejo ustrezen strežnik za nalaganje programskih paketov, ko drugi strežniki niso na voljo. Če prvi strežnik nekako ne uspe, vrne odgovor z lokacijo naslednjega strežnika, od koder mora odjemalec zahtevati paket.

“Na žalost HTTP proces dekodira URL HTTP glavo (‘URL location header’) in jo slepo doda k 103 HTTP sporočilu – odgovor preusmeritve,” pojasnjuje Justicz.

Kako se zaščitimo?

Čeprav Justicz ni testiral, verjame, da ranljivost vpliva na vse vrste prenosov paketov, tudi če prvič nameščate paket ali posodobite starega.

Da bi zaščitili verodostojnost programskih paketov je pomembno, da uporabljate preverjanje, ki temelji na podpisih. Razvijalci programske opreme nimajo nadzora nad t. i. zrcalnimi strežniki, vendar to ne pomeni, da je treba prezreti prednosti uporabe protokola HTTPS nad kompleksnostjo infrastrukturne nadgradnje v nekaterih posebnih primerih.

Katera oprema je varna?

Za nobeno programsko opremo, platformo ali strežnik ne moremo trditi, da je 100-odstotno varna, zato sprejetje ideje obrambe v globino (‘defense-in-depth’) ni slaba ideja in bi jo morali upoštevati vsi.

Prav tako je treba opozoriti, da strokovnjaki za kibernetsko varnost ne pričakujejo, da bodo organizacije ali razvijalci odprtokodnih rešitev implementirali HTTPS čez noč, vendar ne bi smeli zavračati varnostnih mehanizmov.

Debian in Ubuntu uporabljata navaden vir paketov HTTP, pri čemer vam Debian omogoča, da med namestitvijo izberete želeno zrcalno stran. Dejansko pa ne podpira HTTPS repozirotjev, kar pomeni, da morate najprej namestiti ‘apt-transport-https’. Priporočamo uporabo privzetih HTTPS virov paketov za varnejše komuniciranje, uporabnikom pa omogočiti, da se lahko naknadno odločijo, ali bodo varnost zmanjšali.

Posodobitve APT so že na voljo!

Razvijalci programske opreme APT so izdali posodobljeno različico 1.4.9, ki odpravlja ranljivost oddaljenega izvajanje kode.

APT-GET je del mnogih velikih distribucij Linuxa, vključno z Debianom in Ubuntujem, ki pa so prav tako priznale napako in izdale varnostne posodobitve. Strokovnjaki za kibernetsko varnost priporočamo, da uporabniki Linux-a svoje sisteme čim prej posodobite in s tem zagotovite večjo varnost.

Si prizadevate izboljšati informacijsko varnost?

Mi vam lahko pri tem pomagamo z nasvetom in/ali poglobljenim pregledom.

Prispevek je pripravil Janez Peršin.