Skrito Microsoft SQL Server Backdoor zlonamerno programsko orodje

Odkrita je ranljivost

Odkrita je ranljivost

Raziskovalci kibernetske varnosti trdijo, da so odkrili predhodno nedokumentirana stranska vrata, nemenjena posebej strežnikom Microsoft SQL, ki bi lahko oddaljenemu napadalcu omogočila, da neomejeno nadzoruje že ogrožen sistem.

Zunanje zlonamerno programsko orodje poimenovano Skip-2.0, je orodje za naknadno izkoriščanje, ki deluje v pomnilniku in omogoča, da se oddaljeni napadalci povežejo s katerim koli računom na strežniku, ki poganja MSSQL različice 11 in 12 z uporabo ‘čarobnega gesla’.

Kaj je več?

Zlonamerna programska oprema uspe ostati neodkrita na strežniku MSSQL žrtve, tako da vsakič, ko se uporabi ‘čarobno geslo’ onemogoči funkcije beleženja ogrožene naprave, objavo dogodkov in revizijo. S temi zmogljivostmi lahko napadalec navidezno kopira, spreminja ali briše vsebino, shranjeno v bazi podatkov, katere vpliv se razlikuje od aplikacije do aplikacije, integrirane s ciljnimi strežniki.

To bi lahko uporabili na primer za manipulacijo z valutami v igri za finančni dobiček. Raziskovalci so poročali o manipulacijah z valutami v valutnih igrah, ki jih izvajajo Winnti operaterji.

Microsoft SQL Server Backdoor naj bi ustvarili kitajski hekerji

V zadnjem poročilu, ki ga je objavilo podjetje ESET, raziskovalci Skip-2.0 Backdoor pripišejo kitajski skupini, ki se imenuje Winnti Group, saj zlonamerna programska oprema vsebuje več podobnosti z drugimi znanimi orodji Winnti Group, zlasti BackReuse Backdoor in ShadowPad.

PortReuse Backdoor, ki ga je ESET prvič dokumentiral v začetku tega meseca, je pasivni mrežni vsadek za Windows, ki se inicira v tekoči postopek, ki že posluša na vratih TCP, ‘ponovno uporabi’ že odprta vrata in počaka, da prihajajo čarobni paketi, da sproži zlonamerno programsko kodo.

ShadowPad je bil prvič viden med napadom na izdelovalca programske opreme NetSarang julija 2017, zaledje sistema Windows, ki ga napadalci nameščajo v omrežja žrtev, da bi pridobili prilagodljive zmogljivosti oddaljenega upravljanja.

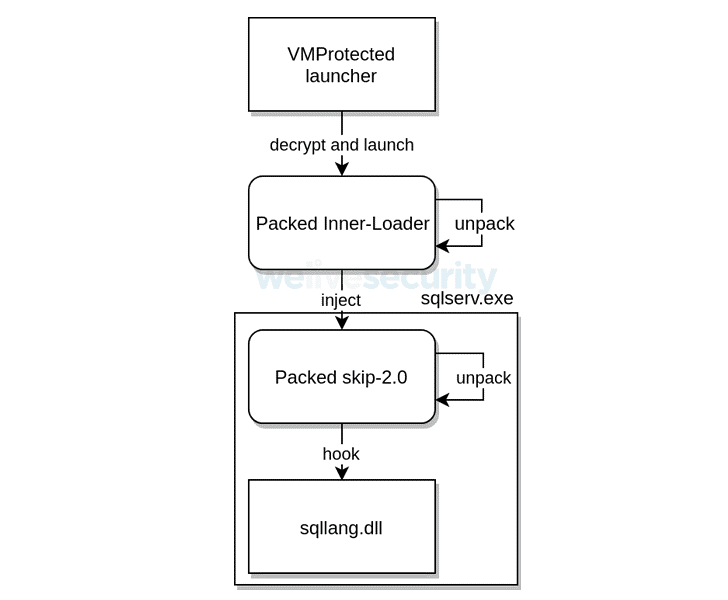

Tako kot drugi zlonamerni payload-i skupine Winnti tudi Skip-2.0 uporablja šifrirani VMProtected lansirnik, t. i. paketer po meri, iniciator z notranjim nakladalcem in framework za namestitev zaledja ter ostaja na ciljnem sistemu z izkoriščanjem ranljivosti za ugrabitev DLL procesa Windows, ki spada v sistem Windows storitev in je del zagonskega sistema.

Ker je zlonamerna programska oprema Skip-2.0 orodje za naknadno izkoriščanje, mora napadalec najprej ogroziti ciljne strežnike MSSQL, da pridobi upravljavske privilegije.

Čeprav MSSQL Server 11 in MSSQL Server 12 nista najnovejši različici (izšli sta v letih 2012 oz. 2014), sta najpogosteje uporabljeni.

Zelo pomembno je, da redno posodabljate svoje strežnike z zadnjimi popravki, ki so na voljo za vašo strežniško infrastrukturo. Priporočamo redne varnostne preglede strežnikov ter pregled log zapisov na strežnikih, da tako preprečite možno izrabo varnostnih groženj.

Če vas zanima več o ranljivostih in varnosti vaših platform in strežnikov, nas kontaktirajte in naša strokovna ekipa bo poiskala najprimernejšo rešitev za vaš sistem.

Prispevek je pripravil Janez Peršin.

Odkrita je ranljivost

Odkrita je ranljivost