Emotet za širjenje okužbe uporablja bližnja omrežja Wi-Fi

Trojanec Emotet, ki s pomočjo botnet omrežja stoji za številnimi neželenimi spletnimi kampanjami, je našel nov vektor napada. Z že okužene naprave prepozna nove žrtve, ki so povezane v bližnja brezžična omrežja.

Podjetje za kibernetsko varnost je razkrilo, da ima Wi-Fi spreader časovni žig z dne 16. april 2018, kar kaže na to, da širjenje poteka ‘neopazno’ že skoraj dve leti, dokler ga prvič niso odkrili prejšnji mesec.

Razvoj označuje stopnjevanje zmogljivosti Emotet-a, saj so omrežja v neposredni fizični bližini prvotne žrtve sedaj dovzetna za okužbo.

Kako deluje Emotet Wi-Fi spreader?

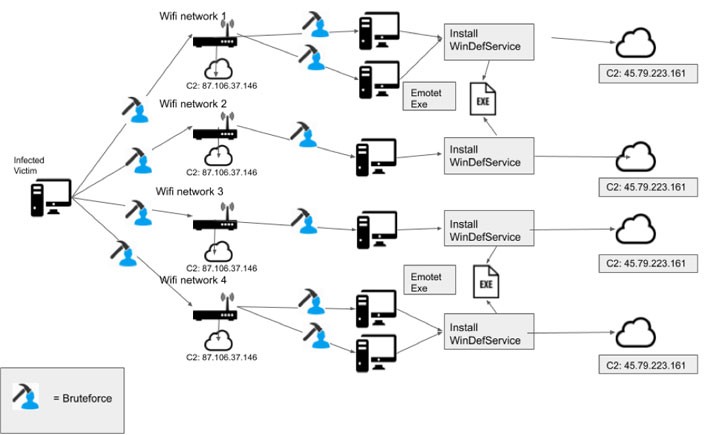

Posodobljena različica zlonamerne programske opreme na ogroženem gostitelju uporabi seznam vseh bližnjih omrežij Wi-Fi. Za pridobivanje SSID-jev, metode overovitve (WEP, WPA ali WPA2 ) in načina šifriranja, ki se uporablja za zaščito gesel, uporabi vmesnik wlanAPI.

Zlonamerna programska oprema informacije za vsako omrežje pridobiva tako, da se poskuša povezati z omrežji z izvedbo napada s silovito uporabo gesel (brute force), pridobljenih z enega od dveh notranjih seznamov gesel. Če povezava ne uspe, se premakne na naslednje geslo s seznama. Takoj ni jasno, kako je bil seznam gesel sestavljen.

V primeru uspeha zlonamerna programska oprema poveže ogroženi sistem v novo dostopnem omrežju in začne naštevati vse skrite delitve. Nato izvede drugi krog napada brute force, s katerim poskuša uganiti uporabniška imena in gesla vseh uporabnikov, ki so povezani v omrežje.

Po uspešni prijavi na napravo, črv preide na naslednjo fazo z nameščanjem zlonamerne kode imenovane service.exe na novo okužene sisteme. Za skrivanje svojega početja se predstavlja kot sistem Windows Defender System Service (WinDefService).

Poleg komunikacije s strežnikom za vodenje ukazov in nadzora (C2) storitev deluje kot kapljalnik (dropper) in na okuženem gostitelju izvrši binarni zapis Emotet.

Ker lahko Emotet prehaja iz enega omrežja Wi-Fi na drugega, morajo podjetja, če želijo preprečiti nepooblaščen dostop, svoja omrežja zavarovati z močnimi gesli. Zlonamerno programsko opremo lahko zaznamo tudi z aktivnim nadzorom procesov, ki se izvajajo iz začasnih map in map podatkov uporabniških profilov.

Emotet – od bančnega trojanca do zlonamerne programske opreme

Emotet, prvič zapažen leta 2014, se je od svojih prvotnih korenin kot bančni trojanec spremenil v ‘švicarski nož’, ki lahko služi kot prenašalec, za krajo informacij in neželeno pošto, odvisno od načina uporabe.

Z leti je postal tudi učinkovit mehanizem za dostavo ransomware. IT-omrežje Lake Cityja je bilo junija lani okrnjeno, potem ko je uslužbenec nenamerno odprl sumljivo elektronsko sporočilo, s katerim je prenesel trojanec Emotet in nato še trojanec TrickBot in ransomware Ryuk.

Kampanje, ki jih poganja Emotet, so poleti 2019 v veliki meri izginile, a so se septembra vrnile preko geografsko usmerjenih e-poštnih sporočil z lokalnim jezikom in znamkami, pogosto s finančnimi temami. Uporabljala so zlonamerne priloge ali povezave do podobnih dokumentov, ki so v primeru, da je uporabnik omogočil makroje, namestile Emotet.

»S tem na novo odkritim tipom nalaganja, ki ga uporablja Emotet, se njegovim novim zmogljivostim predstavi nov vektor grožnje napada,« so zaključili raziskovalci Binary Defense. »Emotet lahko to vrsto nalaganja uporablja za širjenje po bližnjih brezžičnih omrežjih, če omrežja uporabljajo enostavna gesla,« še dodajajo.

Kako se obraniti pred novo taktiko napada?

Uporaba močnih (kompleksnih) gesel za prijavo v omrežje Wi-Fi ter uporaba 802.1x za prijavo službenih računalnikov v omrežje podjetja. Za brezžična omrežja namenjena gostom predlagam uporabo Guest portalov z ustrezno zaščito in beleženjem dostopa.

Na računalnikih in strežnikih v vašem podjetju priporočam, da uporabite sisteme UEBA in EDR ter natančno spremljate vse dogodke v centralnem sistemu SIEM. S tem boste hitro zaznali nenavadne dogodke v vaši informacijski infrastrukturi.

Ker se napadi z uporabo zlonamerne programske opreme večinoma izvajajo preko phishing napadov (nekateri tudi preko podtaknjenih USB ključkov), še priporočam, da uporabite tudi sistem za pregledovanje priponk v e-pošti (ATP oz. sandboxing).

Še močneje pa lahko kibernetsko varnost okrepite z uporabo sistemov za napredno detekcijo prometa, anomalij in groženj z vgrajenimi mehanizmi umetne inteligence, ki avtomatizirata zamudne varnostne operativne naloge in odpravljata slepe točke v omrežju.

Prispevek je pripravil Janez Peršin.