Upravljanje privilegijev na delovnih postajah

BestSafe je programska rešitev tehnološkega ponudnika Wallix, ki naslavlja upravljanje privilegijev na delovnih postajah Windows, kar sem podrobneje predstavil v zapisu Informacijska varnost vs. uporabniška izkušnja. Temelji na principu najnižjega možnega privilegija (ang. PoLP – Principle of Least Privilege). Ta govori o tem, da mora imeti vsak uporabnik, program ali proces pravico dostopa do informacij in virov, ki so nujno potrebni za nemoteno delovanje iz upravičenih razlogov (torej, da uporabnik določene informacije in vire uporablja zaradi narave dela in ne iz drugih razlogov). Programska rešitev mora tako zagotavljati varnost delovnih postaj brez negativnih vplivov na produktivnost zaposlenih.

Wallix BestSafe je rešitev, ki hkrati zagotavlja odlično uporabniško izkušnjo in visok nivo informacijske varnosti. Njena postavitev v informacijsko okolje prinaša vse prednosti PoLP, obenem pa ne vpliva na produktivnost ter ne zahteva dodatne infrastrukture za postavitev in delovanje (opomba: to velja, kadar ima informacijski sistem vpeljan Microsoft Active Directory, v katerega se namesti jedro BestSafe rešitve).

Za delovanje se torej zahteva namestitev sledečih komponent:

- BestSafe sistema v Microsoft Active Directory,

- BestSafe Client agent na vseh delovnih postajah,

- BestSafe Adminitration tool za upravljanje.

Delovanje rešitve Wallix BestSafe

Celotna rešitev deluje na principu odjemalec (BestSafe Client) – strežnik (BestSafe Container znotraj AD strežnika), ki je upravljan preko BestSafe Adminitration orodja. Klienti se povezujejo na BestSafe (AD) in berejo, prenašajo ter implementirajo pripadajočo konfiguracijo na delovnih postajah.

Cilj rešitve je, da s postavljenimi pravili posameznim procesom določamo izvedbe ne glede na to, s katerimi uporabniškimi računi je bil proces na delovni postaji sprožen, obenem pa rešitev podpira klasično upravljanje privilegijev po posameznem uporabniku. Primer: uporabniki nemoteno izvajajo »standardne« naloge na svoji delovni postaji z uporabo »standardnega« uporabniškega računa, ki nima administrativnih privilegijev (npr. uporaba brskalnika, pisarniških orodij).

Za uporabo powershell orodja z admin pravicami se procesu powershell dodeli varnostni kontekst Administrator, kar v praksi pomeni, da je uporabnik na delovno postajo še vedno prijavljen s »standardnim« uporabniškim računom, aplikacijo powershell pa z vidika pravic zaganja kot administrator na najvišjem nivoju pravic. Možnosti, na kakšen način in na katerem AD elementu oz. skupini izvedemo pravila vezana na procese je več: naprava ali skupina naprav, naprave znotraj iste OU, naprave v istem omrežju, vse naprave v AD domeni, uporabnik ali skupina uporabnikov ipd.

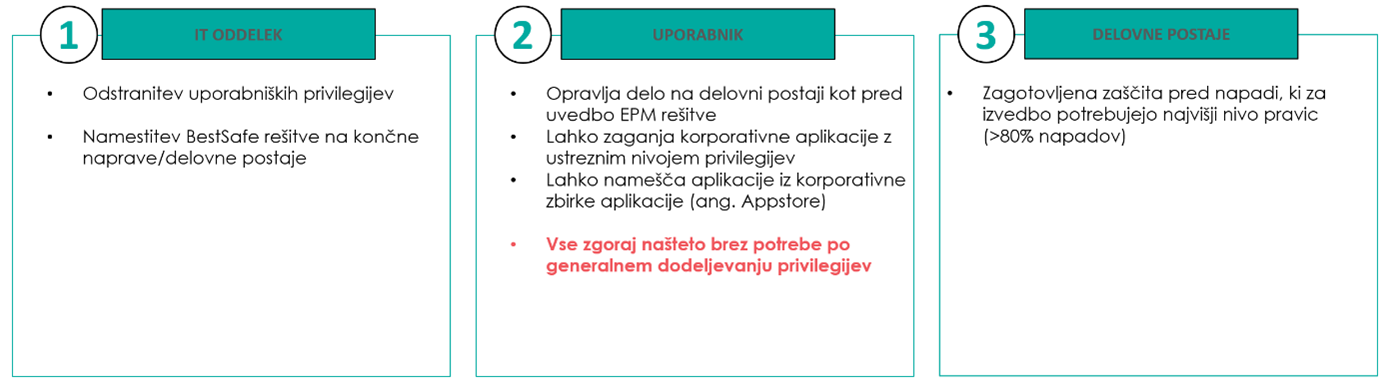

Slika prikazuje, kako se uvedba rešitve odraža na glavnih členih IKT sistema.

Glavne lastnosti produkta so:

- nadzor in upravljanje privilegijev na nivoju procesov,

- ustvarjanje črnega in belega seznama aplikacij (ang. blacklisting/whitelisting),

- dvig privilegijev aplikacije na podlagi pravil (ang. rule-based),

- prisilno delovanje aplikacij brez privilegijev,

- blokada kripto API klicev na procesnem nivoju,

- monitoring in nadzor izvajanje procesov,

- upravljanje članstva lokalnih skupin,

- upravljanje gesel lokalnih računov (npr. dnevno menjavanje gesel) ter

- analitika, poročanje, alarmi in integracija s SIEM sistemi

Prednosti, ki jih uvedba prinaša:

- zaščita končnih naprav/delovnih postaj (macro virusi, powershell virusi, nameščanje in zagon aplikacij…),

- zaščita pred zlonamerno programsko opremo, ki za izvajanje kripto API klicev ne potrebuje privilegijev,

- kontrola kriptirnih procesov in shranjevanje kriptirnih ključev, ki jih le-ti uporabljajo,

- odstranitev nedovoljenih članstev v lokalnih skupinah (Administrator skupine…),

- dodelitev dovoljenj po razporedu/urniku tudi v primeru, kadar delovna postaja nima neposredne povezave do BestSafe centralne konzole oz. AD strežnika

Okrepljena varnost na delovnih postajah

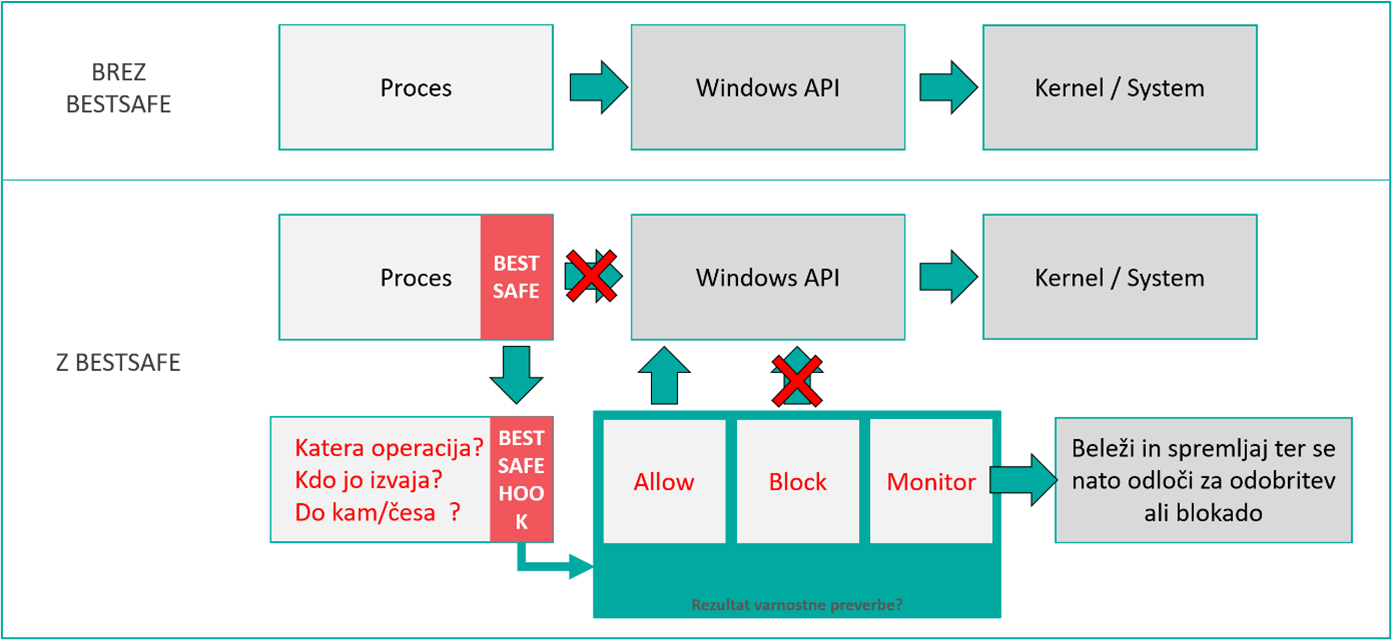

Spodnji diagram poteka izvajanja nalog oz. procesov na Windows sistemih z nameščenim BestSafe klientom v primerjavi s tistimi brez njega nazorno prikaže razliko in nivo, na katerem BestSafe poseže v izvedbo naloge. Na točki posega v proces se upoštevajo pravila vezana na posamezne procese, ki izvajajo različne akcije (dovoljenje za izvajanje brez sprememb, dovoljenje za izvajanje s spremembo privilegijev oz. varnostnega konteksta, blokiranje procesa).

Poleg pravil povezanih s privilegiji (t. i. Privilege Rules), BestSafe vsebuje tudi pravila, povezana z uporabo kriptografskih funkcij na operacijskem sistem (t. i. Ransomware pravila). Glavni razlog, zakaj nadzor privilegijev pri zaščiti pred zlonamerno programsko kodo oz. ransomware, ki uporablja kriptografske funkcije, ne pomaga je ta, da kriptiranje vsebine samo po sebi ni zlonamerno dejanje in je kot tako na voljo vsem uporabnikom delovne postaje, ne glede na pravice uporabniškega računa. Vsak uporabnik/uporabniški račun delovne postaje mora namreč imeti pravico zaščititi svoje podatke npr. z uporabo šifrirnega algoritma in določitvijo gesla, s katerim si vsebino kasneje lahko ogleda (dešifrira). Težava je, da ta isti postopek uporabljajo tudi ransomware programi, ki uporabnikove podatke šifrirajo, za dešifriranje oz. razkritje gesla pa zahtevajo odkupnino.

Wallix BestSafe omogoča uvedbo nadzora nad šifrirnimi funkcijami operacijskega sistema in samim dostopom do podatkov. Z nadzorom nad tem, koliko šifrirnih operacij se izvaja sočasno, kako pogosto, na katerih datotekah in mapah ter možnostjo prekinitve procesov, ki prej omenjene operacije izvajajo in odstopajo od določenih normalnih vzorcev, lahko dodatno utrdimo varnost delovne postaje in preprečimo uspešno izveden napad z ransomware programsko opremo. Še več, v primeru, da ransomware kljub zaščiti uspe zašifrirati datoteke, BestSafe hrani vse šifrirne ključe, ki so bili pri tem uporabljeni, in s katerimi lahko datoteke uspešno dešifrirate.

Želite izvedeti več? Javite se nam in pripravili bomo podrobnejšo predstavitev ter možnosti uvedbe v vaše okolje.

Prispevek je pripravil Matevž Kuhelj.