Purdue referenčni model IT in OT okolja in zagotavljanje varnosti

Napadi na OT okolja v industrijskih okoljih in okoljih kritične infrastrukture so vse bolj pogosti, vedno več je napadov z namenom, kar predstavlja vse večje varnostne grožnje. Pri zagotavljanju varnosti v OT okoljih ne moremo postopati na enak način kot v IT okolju. Zaradi specifičnosti OT okolja običajne omrežne naprave ne zagotavljajo prave varnosti, odreagirati je potrebno drugače. Prav na Purdue referenčni model se lahko opremo, ko načrtujemo varnost v OT okoljih.

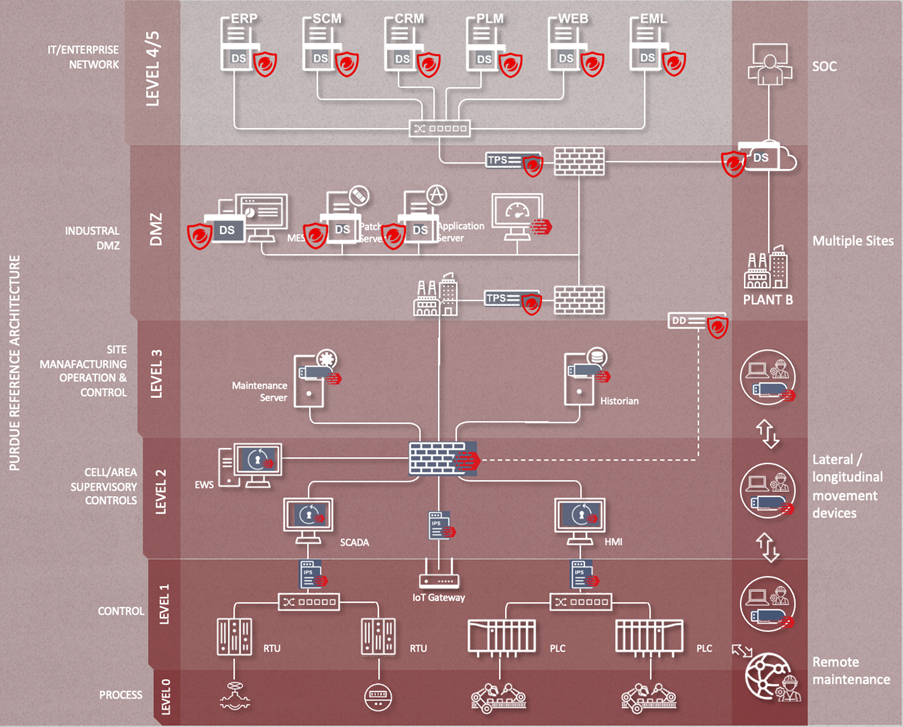

Purdue Enterprise Reference Architecture (PERA) 6-nivojski referenčni model IT in OT okolja, sem omenil že v svojem zapisu ‘Kako zagotoviti varno in zanesljivo OT okolje?’. Glede na Purdue referenčni model je IT okolje razdeljeno na poslovno varnostno območje, v katerem imamo nivo 4 omrežja, kjer se nahaja poslovno planiranje in logistika ter nivo 5, kjer se nahaja splošno poslovno omrežje.

Industrijsko varnostno območje je sestavljeno iz štirih nivojev in vsebuje industrijsko obratovalno in nadzorno območje na nivoju 3, s kontrolnim centrom in procesnim LAN-om. Dodatno varnostno podobmočje predstavlja celica, ki jo sestavljajo trije nivoji. Nivo 2 predstavlja nadzor območja z lokalnim HMI ali s SCADA sistemom. Na nivoju 1 se nahajajo osnovne kontrole v obliki RTU in PLC. Nivo 0 je procesni nivo, kjer se nahajajo vhodno/izhodna merilna vodila, kamor se priklapljajo senzorji in aktuatorji.

Kaj lahko storimo, da se ubranimo pred ICS kibernetskimi grožnjami in hkrati zagotavljamo nemoteno delovanje?

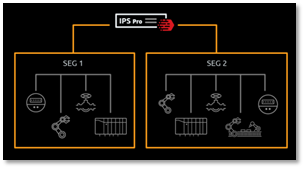

1) Omrežna segmentacija

| Je prvi in poglavitni korak. S pomočjo omrežne segmentacije razdelimo ICS omrežno topologijo v različna varnostna območja. To zmanjša tveganja, prepreči izbruh napada in onemogoči napade med varnostnimi območji. Le tako lahko izoliramo IoT naprave in zagotovimo t. i. ‘Zero Trust’ omrežje. |  |

2) Uporaba virtualnih popravkov

| Virtualni popravki ščitijo ranljiva sredstva pred morebitnimi omrežnimi napadi, ki izrabljajo znane ranljivosti. Glavna prednost rešitve je v tem, da na končne točke ni potrebno namestiti programske opreme za zaščito, kar je v skladu z običajno prakso v ICS okoljih.

Virtualni popravki ščitijo ranljiva sredstva, preprečujejo napade ničtega dne, ohranjajo produktivnost in omogočajo daljše časovno okno za izvedbo morebitnega procesa namestitve popravkov. |

|

3) Pridobitev nadzora in upravljanje dostopa

|

|

Novost! Nadgradite znanje s področja kibernetske varnosti ICS/OT/IoT okolij

Purdue referenčni model – zaščita glede na posamezni nivo

Na sliki 2 je predstavljena umestitev ustreznih Trend Micro Deep Security, Deep Discovery in TxOne gradnikov v posamezni nivo.

V poslovnem varnostnem območju, ki zajema nivoja 5 in 4, se nahajajo aplikacijski strežniki. Le-te zaščitimo s pomočjo Deep Security agentov , ki omogočajo anti-malware zaščito, uporabo virtualnih popravkov in preverjanje log zapisov. Aplikacijski strežniki se nahajajo tudi v industrijskem DMZ območju, kjer je prav tako priporočljiva zaščita z Deep Security agenti.

Omrežno segmentacijo znotraj industrijskega varnostnega območja med nivojem 3 in 2, dosežemo s pomočjo EdgeFire industrijske požarne pregrade . Le-ta zajame promet in ga posreduje Deep Discovery Inspector

napravi, ki preverja bočni in vertikalni promet ter zaznava potencialne Advanced Persistence Threat napade.

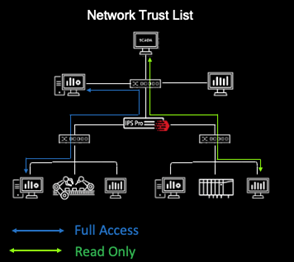

Ker na nivoju 1 na same kontrolne naprave (RTU in PLC) ne moremo nameščati programske opreme za zaščito, moramo zaščito izvesti na drug način. Pred kontrolne naprave postavimo EdgeIPS industrijske naprave za preprečevanje vdorov. Z njimi kontroliramo dostop. Dovolimo zgolj komunikacijo specifičnih protokolov. Določenim napravam omogočimo polni dostop, drugim pa samo branje podatkov. EdgeIPS in Edge Fire napravi upravljamo s pomočjo OT Defense Console

, v kateri tudi zbiramo log zapise in spreminjamo varnostne politike. Običajno se nahaja v industrijskem DMZ območju.

V industrijskem varnostnem območju na nivoju 3 se nahajajo strežniki. Tja se vnašajo tudi prenosni računalniki vzdrževalcev naprav in omrežja. Strežnike in računalnike je potrebno periodično preverjati, če so morebiti okuženi. To izvajamo s pomočjo Portable Security USB ključev , s pomočjo katerih se preverja varnostno stanje naprav, brez nameščanja dodatne programske opreme na same naprave. Na nivoju 2 se nahajajo HMI, SCADA in EWS nadzorne postaje, ki jih prav tako preverjamo. S pomočjo StellarEnforce

programske opreme zamrznemo preverjene aplikacije, procese in nastavitve. Na ta način zagotovimo normalno delovanje in preprečimo možnost potencialne okužbe.

OT okolja se drugače obnašajo, upravljajo in tudi odzivajo na kibernetske grožnje, zato so pri zagotavljanju varnosti v OT okolju nove rešitve zelo dobrodošle. Z njimi poskrbimo za zaščito in preprečim morebitne prihodnje napade. Če želite izvedeti še več informacij o predstavljenih rešitvah, lahko prisluhnete mojemu predavanju na webinarju ali se nam oglasite in vam delovanje rešitev predstavimo v živo.